Меры противодействия

Основным способом защиты от методов социальной инженерии является обучение сотрудников. Все работники компании должны быть предупреждены об опасности раскрытия персональной информации и конфиденциальной информации компании, а также о способах предотвращения утечки данных. Кроме того, у каждого сотрудника компании, в зависимости от подразделения и должности, должны быть инструкции о том, как и на какие темы можно общаться с собеседником, какую информацию можно предоставлять для службы технической поддержки, как и что должен сообщить сотрудник компании для получения той или иной информации от другого сотрудника.

Тактика 6. Использование доверия к социальным платформам

Ни для кого не секрет, что сайты Facebook, Myspace и LinkedIn представляют собой чрезвычайно популярные социальные сети. Согласно исследованию экспертов, люди склонны доверять таким платформам. Недавний инцидент с целевым фишингом, направленным на пользователей LinkedIn, подтверждает эту теорию.

Таким образом, многие пользователи будут доверять электронному письму, если в нем будет утверждаться, что оно пришло от Facebook. Частым приемом является утверждение, что соцсеть проводит техническое обслуживание, вам надо «нажать здесь», чтобы обновить информацию. Именно поэтому специалисты рекомендуют сотрудникам предприятий вводить веб-адреса вручную, чтобы избежать фишинговых ссылок.

Также стоит иметь в виду, что сайты в очень редких случаях направляют пользователям запрос на изменение пароля или обновление учетной записи.

Оружие обмана

— Накопленный массив метаданных файлов, исходящий от одного человека, может косвенно его охарактеризовать. При этом чем больше накопленный массив, тем точнее будет характеристика. Этим могут пользоваться, в том числе, злоумышленники, применяющие методы «социальной инженерии», а также организаторы спам-рассылок и звонков, — заявил «Известиям» врио директора Департамента информационной безопасности Министерства цифрового развития Дмитрий Реуцкий.

Он привёл пример: метаданные фотографии хранят огромное количество технической информации, в том числе — об устройстве, на котором она сделана, дату снимка и его координаты. Таким образом, имея ряд изображений, сделанных одним и тем же человеком, можно узнать о наличии у него дорогостоящей фототехники, когда и в каких странах или городах он был, не анализируя сами изображения, пояснил Дмитрий Реуцкий. Он добавил, что в совокупности с другими источниками информации такие метаданные могут стать полноценной характеристикой человека.

При перехвате сообщений с фотографиями доступ к месту нахождения человека может использоваться для показа таргетированной рекламы, предупреждают в Digital Security. В худшем же случае информация может послужить злоумышленникам, которые узнают, где гражданин живет и работает.

— Из метаданных фотографии можно узнать имя пользователя и геолокацию без специальных навыков. Далее злоумышленнику достаточно собрать информацию из открытых источников, чтобы составить психологический портрет потенциальной жертвы. Иногда даже по ФИО и уже известной геолокации возможно найти страницу пользователя в социальной сети, где человек любезно указал в контактах свой номер телефона, — пояснили в Digital Security.

Фокус на расстоянии

Фото: ИЗВЕСТИЯ/Сергей Коньков

Фото: ИЗВЕСТИЯ/Сергей Коньков

Эксперты объяснили: затем злоумышленники применяют социальную инженерию. По подобным сценариям могут действовать в том числе телефонные мошенники, которые используют чужие данные для собственных целей, будь то выманивание денег или кража личности, когда создается фейковая страница, с которой делаются рассылки друзьям и знакомым.

Зачастую мошенники для повышения доверия жертв используют базы данных с информацией, скомпилированной из открытых источников, заявлял ранее в интервью «Известиям» первый замдиректора департамента информбезопасности Банка России Артём Сычев. Среди этой информации могут быть и метаданные.

Сведения о файлах могут использоваться для деанонимизации пользователей: зная геометку фотографий, злоумышленники могут угрожать найти человека, вымогают деньги, добавил ведущий эксперт «Лаборатории Касперского» Сергей Голованов. В компании рекомендуют пользователям удалять метаданные файлов, поскольку есть мошенники, которые охотятся именно на них.

Сбор информации из метаданных — первый шаг в атаках на компании: с их помощью злоумышленники пытаются получить информацию об устройствах сотрудников атакуемой компании, рассказала эксперт лаборатории практического анализа защищенности компании «Инфосистемы Джет» Екатерина Рудая

Неосторожно отправленные документы фирмы могут послужить источником словарей логинов и паролей для перебора учетных данных на доступных ресурсах компании

Фокус на расстоянии

Фото: ИЗВЕСТИЯ/Алексей Майшев

Фото: ИЗВЕСТИЯ/Алексей Майшев

Впрочем, анализ метаданных — не самый популярный способ мошенничества, поэтому нет необходимости всем пользователям всегда полностью избавляться от сведений о файлах, отметила эксперт.

Телефонный звонок из широко известной фирмы

Процесс, похожий на нигерийский вариант, может происходить по следующему сценарию. Вы получаете телефонный звонок от кого-то, утверждающего, что он из фирмы Microsoft или какой-либо другой компании, что на слуху. Он сообщает, что компания отслеживает вирус или другое вредоносное программное обеспечение. И в настоящее время такой зловред как раз находится на вашем компьютере или смартфоне.

Далее он просит вас посетить конкретную веб-страницу. Если вы согласитесь получить подобную “помощь” в борьбе с несуществующей угрозой, и перейдете по указанному интернет-адресу. Оттуда вам нужно будет загрузить программное обеспечение. И эта программа, загруженная вами же, позволит мошенникам получить удаленный доступ к вашему смартфону или компьютеру.

Например, благодаря установке одной из предложенных программ TeamViewer или Ammyy на ваш компьютер и с вашей же помощью, ваш телефонный собеседник, он же якобы «благодетель» и радетель за чистоту вашего компьютера, получит удаленный доступ к вашему компьютеру, причем, откуда угодно и когда угодно.

Сами по себе программы TeamViewer или Ammyy хорошие, потому что позволяют пользователю получить удаленный доступ к своему компьютеру из любой точки в мире. Заметьте, к СВОЕМУ компьютеру, а не к ЧУЖОМУ компьютеру! Но в руках мошенников такие программы опасны, ибо с их помощью они могут распоряжаться ЧУЖИМ компьютером, как своим собственным.

Допустим, что пользователь установил ту программу, что ему посоветовал телефонный собеседник якобы из известной компании. После этого мошенник прокручивает массу бесполезной и никому не нужной информации на экране пользователя

Ровно также «наперсточники» отвлекают внимание зазевавшегося прохожего разными бесполезными действиями и пустыми разговорами

Одновременно с этим «прокручиванием» отвлекающих «картинок», незаметно в фоновом режиме мошенники, оснащенные программой доступа к чужому компьютеру, запускают на том компьютере программное обеспечение для кейлоггинга. Далее запущенная в фоновом режиме программа будет транслировать «куда надо» все нажатия на клавиши клавиатуры компьютера. А значит, все вводимые логины и пароли станут известны злоумышленникам, им даже не придется у вас их «выпытывать» и выспрашивать.

Для ускорения процесса доступа к вашим деньгам, мошенники наверняка даже сами попросят вас войти в свой личный кабинет интернет-банка. Им это нужно, чтобы, во-первых, считать логин и пароль с клавиш компьютера в процессе их ввода вами. И во-вторых, чтобы им наглядно можно было бы убедиться, что ваши логин и пароль работают и позволяют заходить в вашу систему онлайн банкинга. Следом уже с другого компьютера, прямо скажем, безо всякого предупреждения для вас, мошенники самостоятельно зайдут в личный кабинет жертвы, чтобы теперь «правильно» распорядиться чужими деньгами.

Или другой вариант. Мошенник звонит по телефону, представляется сотрудником банка, уверенно называет ваше имя, отчество и спрашивает: «Вы уверены, что ваша банковская карта не потеряна? Срочно проверьте, где она находится». Далее этот якобы сотрудник банка будет говорить про блокировку вашей карты или что-то подобное. А для разблокировки карты вам нужно будет срочно назвать мошеннику все ее реквизиты. В итоге, вы не успеете положить трубку телефона, как все деньги с карты будут списаны.

Вообще, способов телефонного мошенничества с использованием социальной инженерии огромное множество. И появляются чуть ли не ежечасно новые приемы и методы.

«Передо мной лежит Ваша заявка на изменение логина доступа к Вашему личному кабинету – сообщите, пожалуйста, Ваш прежний логин и пароль!»

«С Вашей карты только что была переведена такая-то сумма в Китай в оплату за такой-то товар. Мы немедленно блокировали операцию, но с одновременной блокировкой карты. Давайте разблокируем Вашу карту. Какой у нее номер?»

Всего не перечислишь, ибо подобных фраз, рассчитанных на «быстрые реагирования со стороны потенциальной жертвы, существует великое множество…

Как это работает?

Злоумышленники могут «маскироваться» под учреждения, которым доверяет человек. Например, притворяясь представителями оператора мобильной связи или работниками банка, они могут отправлять электронные письма с приложением или ссылкой, по которому человек должен ввести свои личные данные.

На такой «крючок» попадали даже опытные эксперты по кибербезопасности. Недавно, например, трех украинцев арестовали по подозрению в похищении ‒ именно с помощью фишинга ‒ миллионов номеров кредитных карточек и атаках на более чем 100 американских компаний, что в результате нанесло ущерб американским бизнесам в размере десятков миллионов долларов.

Что такое социальная инженерия простыми словами

Социальная инженерия – это простыми словами один из способов “взлома человека”, манипуляции с целью получения выгоды, а именно – конфиденциальной информации, денежных средств или каких-либо услуг на халяву.

Мошенники всегда использовали техники социальной инженерии, но интернет подарил им массу новых возможностей для развития навыков обмана людей, разгадывания их мыслей, управления поступками.

Причем сам человек порой даже не догадывается, что попал в ловушку, он реально до конца уверен в том, что это его личное решение, и он полностью контролирует ситуацию. По этому поводу хорошо высказался известный криптограф Брюс Шнайер:

При этом злоумышленник работает больше с людьми, чем с компьютерами. Электронная машина здесь – просто инструмент и средство коммуникации.

Несмотря на все внешние различия, взгляды, мировоззрение, поведение человека в целом шаблонно, чем активно пользуются жулики: они отлично знают модель поведения человека в той или иной ситуации.

Поэтому можно встретить массу случаев, когда звонок по телефону от якобы банка и мошенником на другом конце провода приводит к потере всех денег с банковской карты, тут как раз во всю используются методы социальной инженерии.

Показательная статистика

Общее число регистрируемых краж и мошенничеств по итогам минувшего года возросло с 2519 до 4053. Евгений Прохоров отметил,что это связано не только с активностью злоумышленников,но и с тем,что полицейские стали чаще выявлять подобные случаи. Кроме того,в два раза увеличилось число таких уголовных дел,направленных в суд.

Женщина говорит по телефону.

СС0

Почти 95% мошенничеств совершают жители других регионов. Для задержания преступников алтайские полицейские 54 раза выезжали в командировки.

Главный эксперт отделения «Барнаул» Банка России Михаил Метелев отметил,что жители Алтайского края активно используют безналичные платежи,в обороте более 4 млн банковских карт. В 2019 году с их помощью в регионе потратили около 500 млрд рублей,из них около 62 млрд — это покупки через интернет.

Средняя сумма кражи,по статистике Банка России,составляет около 10 тыс. рублей. Почти 70% всех операций совершаются с использованием методов социальной инженерии,когда преступники входят в доверие к жертвам и получают от них информацию или вынуждают к каким-то действиям.

Банкомат.

СС0

Всего в 2019 году со счетов россиян похитили 6,5 млрд рублей. При этом банки возместили клиентам каждый седьмой рубль.

Пример

Часто владельцы гаджетов Apple получают электронные письма, в которых служба поддержки компании вроде сообщает их об осуществлении платежей с их карточек ‒ покупка музыкального альбома, приложений и т.д.

Так человек получает «счет от Apple». Электронное письмо, на первый взгляд, имеет достаточно реалистичный вид ‒ клиента извещают о снятии 40 долларов за внутренние покупки в приложении.

Пример фишинг-сообщения, отправленного якобы от имени технической поддержки компании Apple. Электронное письмо выглядит как счет за оплату услуг внутри приложения. Чтобы разобраться, человек вынужден открыть вложенное приложение

ТЕМА ПИСЬМА РЕШАЕТ

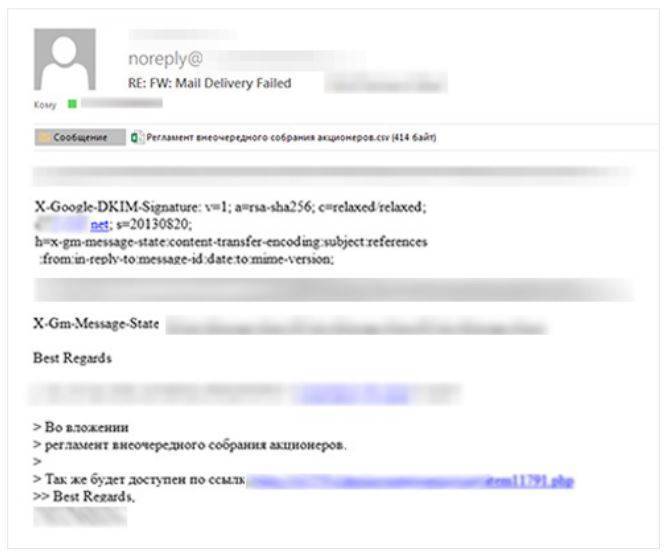

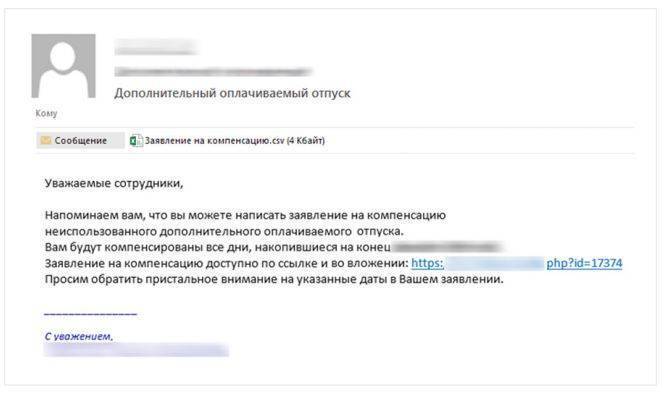

Злоумышленники часто опираются на страх, жадность, надежды, ожидания и другие эмоции, которые могут заставить пользователя поддаться сиюминутной слабости. Когда внезапно на почту приходит письмо «Недоставленное сообщение: список сотрудников на увольнение» — пользователь забывает об элементарных правилах техники кибербезопасности, он даже не задумывается, почему ему вообще пришло уведомление о «недоставленном сообщении».

Если недостаточно внимательно отнестись к прочтению такого письма, то подвох заметить непросто. Самые эффективные сценарии фишинга, используемые в наших рассылках, приведены на диаграмме ниже.

Темы тестовых писем (доля успешных сценариев)

Темы тестовых писем (доля успешных сценариев)

Предсказуемо страх увольнения или сокращения — достаточно мощный фактор, чтобы забыть о правилах информационной безопасности: почти 40% (!) тестовых фишинговых писем с такой темой побуждали пользователей совершить потенциально опасное действие. Высокий процент успеха показывают письма, где есть слова «премия», «поощрение», «повышение зарплаты»: каждое четвертое такое письмо обмануло сотрудника. Злоумышленник может также попытаться привязать тему рассылки к какому-то знаменательному событию (если располагает, например, сведениями о недавно прошедшем в компании корпоративе), профессиональным и государственным праздникам. В нашей практике 11% писем с подобной темой стали причиной совершения потенциально опасного действия.

Угроза компании

Как только человек становится работником компании, звонки с угрозами блокировки карты превращаются в сообщения от «партнеров», просьбы назвать код трансформируются в письма с фишинговыми ссылками, а «государственные службы» мутируют в «мотивированных и заинтересованных соискателей». Основной целью в таких случаях является не отдельный человек, а целая компания.

Фото: Unsplash

В нашей практике немало подобных примеров, когда сотрудники открывали письма с вредоносными вложениями, полученные под видом предложения к сотрудничеству. То есть работники сами открывали злоумышленникам доступ к своему компьютеру, и, как следствие, ко всем файлам и перепискам, сети предприятия.

Такие атаки не сразу обнаруживаются, долго устраняются и почти никогда не освещаются в СМИ, ведь информация о подобных происшествиях может принести финансовые и репутационные убытки. Так что о реальном положении дел можно только догадываться.

«Взломав» одного работника, злоумышленник может получить доступ ко всей внутренней инфраструктуре и информации организации: списку партнеров и клиентов, финансовой отчетности, личным данным сотрудников, планам на следующий год, сведениям о собственных разработках и так далее.

Чтобы чем-то зацепить работника компании, создаются целые схемы и отдельные векторы:

- просматриваются все доступные социальные сети на предмет потенциально ценной информации,

- изучаются профили на профессиональных порталах.

Вся полученная информация в дальнейшем используется для выбора оптимальной «цели» или легенды, которая будет подходить под конкретную организацию.

Фото: Unsplash

Многие злоумышленники ходят протоптанной тропинкой и пытаются запугать своих жертв

Чаще всего в ход идут угрозы увольнения или штрафов, сообщения с пометками «нужно было еще вчера» или «очень важно», иногда на почту приходят требования проверить какой-то сервис. Но поколения сменяют друг друга, и использование страха как мотиватора все реже оправдывается

Совсем иначе ситуация обстоит с любопытством. Мне этот мотиватор видится наиболее выигрышным, так как дает больший простор для творческой реализации. Именно его мы использовали в подавляющей части успешных проектов как толчок к некоему действию. Самые запоминающиеся случаи представлены ниже.

Почему мошенники любят использовать социальную инженерию

Причина проста – мошенники, манипулируя людьми, участвующими в социальной жизни посредством компьютерных сетей, собирают информацию об интересующих их лицах и используют эту информацию для получения исключительно собственной выгоды. Мошенников, которые специализируются в этой области, называют еще социальными хакерами.

Хотя для простых людей сами манипуляции могут представляться как исключительная забота только о них, без какой-либо видимой выгоды для мошенников, манипулирующих людьми. В этом как раз и состоит особенность манипуляции, прямо словами известной песенки из популярного в свое время кинофильма «Приключения Буратино»: «Для дурака не нужен нож, ему с три короба соврешь, и делай с ним что хошь!»

Лиса Алиса, Буратино и кот Базилио из кинофильма «Приключения Буратино»

Лиса Алиса, Буратино и кот Базилио из кинофильма «Приключения Буратино»

Можно выделить распространенный способ воздействия на человека из области социальной инженерии, который активно используют мошенники. Первым делом – «втереться» в доверие к человеку. После этого практически сразу «огорошить» его неожиданной информацией или новостью, весьма похожей на правду.

Чтобы потенциальная жертва не успела опомниться, мошенники зачастую требуют от нее принятия быстрых решений и поспешных действий. И делают все возможное, чтобы потенциальная жертва мошенничества оказалась в условиях, когда взвешенные, продуманные решения принимать нет времени.

Тут тоже уместно вспомнить сакраментальную фразу из старого классического фильма «Бриллиантовая рука»: «Шеф, все пропало! Гипс снимают! Клиент уезжает! А-а-а!». В общем, некогда тут думать, нужно действовать здесь и сейчас, основываясь ТОЛЬКО на имеющейся информации, не более того.

«Шеф, все пропало! Гипс снимают! Клиент уезжает! А-а-а!» (из фильма «Бриллиантовая рука»).

«Шеф, все пропало! Гипс снимают! Клиент уезжает! А-а-а!» (из фильма «Бриллиантовая рука»).

Такими «фишками», заставляющими людей действовать немедленно и решительно, может служить, например, «липовая» информация о снятии денег с банковской карты.

Также это может быть «липовый» запрос на изменение пароля доступа к личному кабинету жертвы, откуда можно будет уже без участия владельца распорядиться деньгами или какими-то данными.

Бывает так, что жертве «приносят» информацию о якобы случившейся трагедии с родными и близкими. Могут применяться иные подобные весьма неожиданные приемы, приводящие жертву в состояние немедленной готовности к действиям. Главная цель для мошенника состоит в том, чтобы жертва оставалась «с горячей головой», а не в состоянии холодного, неподвластного чужой воле разума.

Социальная инженерия как раз призвана разрабатывать подобные приемы. Конечно, ее основная цель не есть мошенничество. Но тут все обстоит примерно так же, как, например, с атомной энергией, которая может служить источником энергии, а может вызывать катастрофические разрушения. Смотря кто и с какими целями, будет применять достижения науки, в нашем случае – разработки в социологии.

Что же интересует тех, кто на практике применяет социальную инженерию, но не во благо, а во зло? Сведения, которые запрашивают мошенники (все-таки так и будем их называть, другого эпитета они не заслуживают), отличаются в зависимости от способа мошенничества. По большей части информация касается

- паролей,

- реквизитов банка и банковской карты или

- информации для входа в онлайн банк, чтобы получить в первую очередь финансовую информацию. Ибо просто «лирика» мошенников мало интересует, деньги жертвы – вот их главная цель.

Многие пользователи интернета, вероятно, на своем опыте уже знакомы с социальной инженерией и, к сожалению, далеко не с самой лучшей ее стороны. Приведем далее некоторые из «классических» приемов мошенников, которые используют методы воздействия из социальной инженерии.

2020

Новая схема мошенничества с Telegram-каналами

25 ноября 2020 года Роскачество рассказало о новой схеме мошенничества в Telegram. Она заключается в том, что злоумышленники обращаются к администраторам каналов в мессенджере под видом переговоров о размещении рекламы. Затем предлагают скачать архивный файл с «презентацией» продукта, рекламу которого они хотят оплатить. Архив содержит вирус, которая и передаёт данные и управление аккаунтом хакерам. Подробнее здесь.

Fortinet: Как киберпреступники применяют социальную инженерию во времена пандемии

30 апреля 2020 года компания Fortinet сообщила о том, что в связи со сложившейся ситуацией, вызванной коронавирусом, люди по всему миру испытывают чувства тревожности и неуверенности, и этим не брезгуют пользоваться преступники. Они воспринимают это положение как возможность для кражи денег или личной информации путем создания мошеннических схем с использованием приемов социальной инженерии, распространяя их по электронной почте, через текстовые сообщения и телефонные звонки.

За последние несколько недель участились попытки заманивания ничего не подозревающих жертв на зараженные веб-сайты, провоцирования перехода по вредоносным ссылкам или предоставления личной информации по телефону. И все это происходит в контексте пандемии. Многие злоумышленники пытаются выдать себя за представителей легитимных организаций, таких как Министерство здравоохранения или Всемирная организация здравоохранения (ВОЗ), предоставляя недостоверную информацию и даже обещания доступа к вакцинам – все это за деньги, конечно.

Более того, никто не застрахован от подобных атак – от административных сотрудников, подрядчиков и стажеров до топ-менеджеров. Даже деловые партнеры могут использоваться для получения конфиденциальной информации и доступа к сетям. Даже дети тех, кто на апрель 2020 года подключаются к рабочей сети через домашнюю, могут быть потенциальными целями. Это непрекращающаяся бомбардировка, каждую минуту каждого дня, 24/7/365.

Мошенники предпочитают путь наименьшего сопротивления. Они взламывают психологию объектов атаки (которые редко понимают кто с ними связывается на самом деле), а также полагаются на общедоступные данные для создания профилей жертв. Киберпреступники являются экспертами в искусстве маскировки, манипулирования, воздействия и создания приманок для обмана людей, с целью подтолкнуть их к разглашению конфиденциальных данных и/или предоставлению доступа к сетям и/или объектам.

Когда речь идет о сдерживании, понимание основных векторов атаки, используемых злоумышленниками, является ключевым. Fortinet выделяет следующие варианты атак с использованием социальной инженерии.

Цифровые атаки:

Атаки с использованием телефона:

- Smishing – атака с использованием текстовых сообщений, якобы от надежного отправителя. Используется для того, чтобы жертва загрузила в свое устройство вирус или другую вредоносную программу.

- Vishing – атака, при которой злоумышленник звонит на мобильный телефон, притворяясь представителем какой-либо легитимной организации, например, банка, с целью «выудить» конфиденциальную информацию (данные банковской карты и тд.). Здесь тактика заключается в подделке идентификатора вызывающего абонента. Это позволяет обставить все так, будто звонок поступил из надежного источника.

95% всех нарушений безопасности объясняются человеческим фактором

Вот почему крайне важно, чтобы пользователи стали первой линией защиты, а для этого необходимо несколько углубить знания в области кибербезопасности.. Эксперты Fortinet рекомендуют следующие меры для защиты личной и служебной информации:

Эксперты Fortinet рекомендуют следующие меры для защиты личной и служебной информации:

- С подозрением относиться к любому электронному письму или текстовому сообщению, в котором запрашивается конфиденциальная информация или финансовые транзакции.

- Наводить курсор и просматривать все гиперссылки до нажатия, чтобы убедиться, что они ведут на легитимные ресурсы.

- Использовать многофакторную аутентификацию для получения безопасного доступа к важным системам и базам данных.

- Убедиться, что на защитных средствах браузера, мобильных устройств и компьютера установлены все актуальные обновления.

- Никогда не использовать одинаковые пароли для нескольких учетных записей и устройств. Уникальность и сложность пароля имеют первостепенное значение для защиты от дополнительного риска.

Необходимо помнить о использовать кибер-дистанцировании от злоумышленников. Держать кибер-дистанцию, избегая подозрительных запросов и контактов.

Заключение

И напоследок мне бы хотелось поделиться несколькими лайфхаками, которые помогут читателям противостоять манипуляциям мошенников.

Чек-лист: пять лайфхаков для защиты от атак методами социальной инженерии

- Не стесняйтесь спрашивать у коллег, какие нововведения внедряются в вашей компании и новые конкурсы проводятся. Если вы видите сообщение о конкурсе, розыгрыше, появлении нового ресурса или сервиса, не поленитесь узнать у ответственного за это событие, соответствует ли эта информация действительности.

- Если вы не уверены в достоверности ресурса, на который вас просят зайти, введите неверный логин и пароль. Чаще всего фишинговые страницы перенаправляют жертву на достоверный сайт после ввода данных.

- Постарайтесь забыть о флешках на рабочем месте. Если же вам пришлось воспользоваться таким устройством, обязательно проверьте его с помощью антивируса.

- Если вам приходит письмо с каким-либо требованием от незнакомого коллеги, поищите его в адресной книге. Сверьте адрес электронной почты из адресной книги с адресом из письма.

- Старайтесь относиться скептически к письмам от ИТ- или ИБ-служб, требующих срочно проверить какой-либо сервис. Очень маловероятно, что о действительно срочной проверке вас будут уведомлять по почте.

Материалы по теме: