Показательная статистика

Общее число регистрируемых краж и мошенничеств по итогам минувшего года возросло с 2519 до 4053. Евгений Прохоров отметил,что это связано не только с активностью злоумышленников,но и с тем,что полицейские стали чаще выявлять подобные случаи. Кроме того,в два раза увеличилось число таких уголовных дел,направленных в суд.

Женщина говорит по телефону.

СС0

Почти 95% мошенничеств совершают жители других регионов. Для задержания преступников алтайские полицейские 54 раза выезжали в командировки.

Главный эксперт отделения «Барнаул» Банка России Михаил Метелев отметил,что жители Алтайского края активно используют безналичные платежи,в обороте более 4 млн банковских карт. В 2019 году с их помощью в регионе потратили около 500 млрд рублей,из них около 62 млрд — это покупки через интернет.

Средняя сумма кражи,по статистике Банка России,составляет около 10 тыс. рублей. Почти 70% всех операций совершаются с использованием методов социальной инженерии,когда преступники входят в доверие к жертвам и получают от них информацию или вынуждают к каким-то действиям.

Банкомат.

СС0

Всего в 2019 году со счетов россиян похитили 6,5 млрд рублей. При этом банки возместили клиентам каждый седьмой рубль.

Качественные почтовые вредоносные рассылки

«В 2020 году аналитики CERT-GIB зафиксировали тенденцию, где массовые вредоносные рассылки, которые еще недавно оформлялись неаккуратно и непродуманно, вышли на новый уровень», — говорит Ярослав Каргалев. Эксперт пояснил, что письма начали создаваться таким образом, что потенциальный получатель ожидает данного письма, и это повышает вероятность запуска вредоносного вложения. «Чаще всего перехваченные вредоносные рассылки, замаскированные в том числе и под сообщения о COVID-19, «несли на борту» вложения с программами-шпионами или ссылки, ведущие на их скачивание. Они потом использовались для установки других вредоносных программ, в том числе банковских троянов или вирусов-шифровальщиков», — рассказывает Каргалев.

Как защититься:

проявлять осторожность с входящей почтой, особенно получаемой в праздники и нерабочее время. При возможности нужно уточнить у отправителя, чье имя указано в письме, действительно ли он его отправлял;

любые просьбы загрузить, установить файлы должны расцениваться как подозрительные.

Как защититься от популярных применяемых методов социальной инженерии

Вам не о чем беспокоиться, если вы будете знать основные методы и приемы социальной инженерии, а также понимать, как инженеры могут применить их на вас.

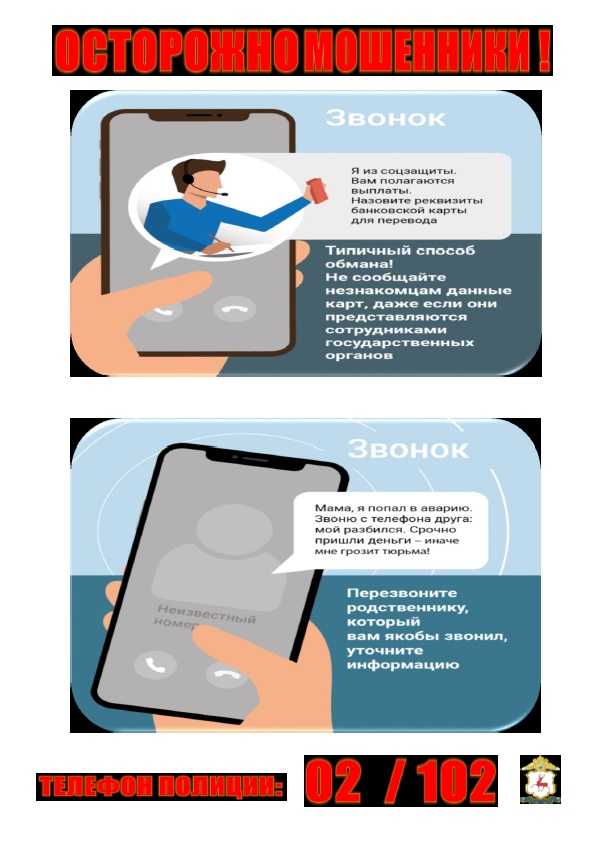

Например, вам поступил звонок от наших ярых государственных защитников, представить которых вам спокойно рассказывает, что ваш любимый родственник сбил какого-то несчастного человека, и если вы хотите дело “замять”, то лучше быстренько перевести денюжки на определенный счет.

Конечно же, это психологическая уловка и манипуляция. Если вы будете пытаться отсрочить время, полицейский будет давить, что еще чуть-чуть – и будет совсем поздно. Необдуманные и поспешные решения – то, на чем они концентрируются при мошенничестве.

Главное – не торопитесь, согласитесь, будет обидно обогатить очередного жулика, а чуть позже вам спокойно позвонит ваш пресловутый родственничек и просто спросит как дела, будучи не в курсе ситуации.

Итак, рассказываю, что нужно делать

Для начала “побудьте дурачком” и спросите, как же зовут вашего такого неосторожного кровного друга, и на какой машине он сегодня выехал. А также нужно обязательно узнать все подробности касательно ДТП: город, улицу, около какого дома, время, имя жертвы – да все что угодно

Ну и, конечно, в срочном порядке уточните, в каком же отделении служит наш прекрасный служитель закона, который так яро хочет защитить вашего родственничка, чтобы потом проверить в участке, существует ли такой добродетель на самом-то деле.

Скорее всего, полицейский, мягко говоря, офигеет от всей запрашиваемой информации, и легенда рассеется, как сигаретный дым. Вообще, лучше всего сказать мошеннику, что вы не совсем уверенный пользователь смартфона (возраст, все дела) и вам нужно на время завершить звонок, чтобы проверить баланс на карточке, но вы обязательно перезвоните! Ведь родственника нужно спасать! За это время позвоните вашей кровинушке и уточните, подрабатывает ли он сегодня преступников или нет.

И да, друзья, запомните, что нужно быть бдительным ко всем сообщениям, которые приходят к вам на почту и на всякого рода мессенджеры. Если, к примеру, банк вдруг решил с вами “пообщаться”, лучше внимательно сравнить номера (если банк писал вам и ранее), а если представители государственной конторы пишут вам впервые, то разве это не выглядит подозрительным с самого начала? Лучше позвоните по официальному номеру и уточните.

Сюда же можно отнести ситуацию, когда банк вам пишет, что ваша карта заблокирована. Поверьте, банк явно о таком не предупреждает, и о том, что ваша карта тю-тю вы узнаете, когда захотите расплатиться в магазине и потерпите фиаско.

А теперь перейдем к основам компьютерной безопасности. Друзья, прошу, смотрите внимательно, что вы скачиваете и по каким ссылкам путешествуете. Не нужно бесприкословно верить названию файла: даже если файл назван “установочник Fallout”, совсем не факт, что вы качаете то, что вам нужно, а не вредоносный код. Зачастую люди именно на такие уловки и попадают.

Совсем забавно, если вы сгенерируйте пароль с вашей фамилией и годом рождения, вы удивитесь, насколько часто такое происходит. Над такими случаями мошенникам даже стараться не нужно: пару кликов, и вот ваша страница уже взломана, и всем вашим друзьям приходит рассылка, как вы страдаете сейчас без денег и просите о помощи.

Самое главное, что нужно помнить – включайте мозг, будите свою адекватность и не верьте незнакомцам в сети с первой же переписки. Вы не знаете, кто может скрываться по ту сторону экрана, даже если фотографии на аккаунте у вашего новоиспеченного друга выглядят вполне правдоподобно.

Способы обмана

По словам Евгения Прохорова,существует более 35 вариантов получения чужих средств,с каждым годом мошенники придумывают новые способы. Среди наиболее популярных — выманивание денег во время покупок на различных сайтах с бесплатными объявлениями.

Как правило,лжепокупатели говорят,что находятся в другом регионе и просят назвать реквизиты банковской карты,чтобы снять деньги. Диктовать эти данные нельзя.

Женщина и телефон.

СС0

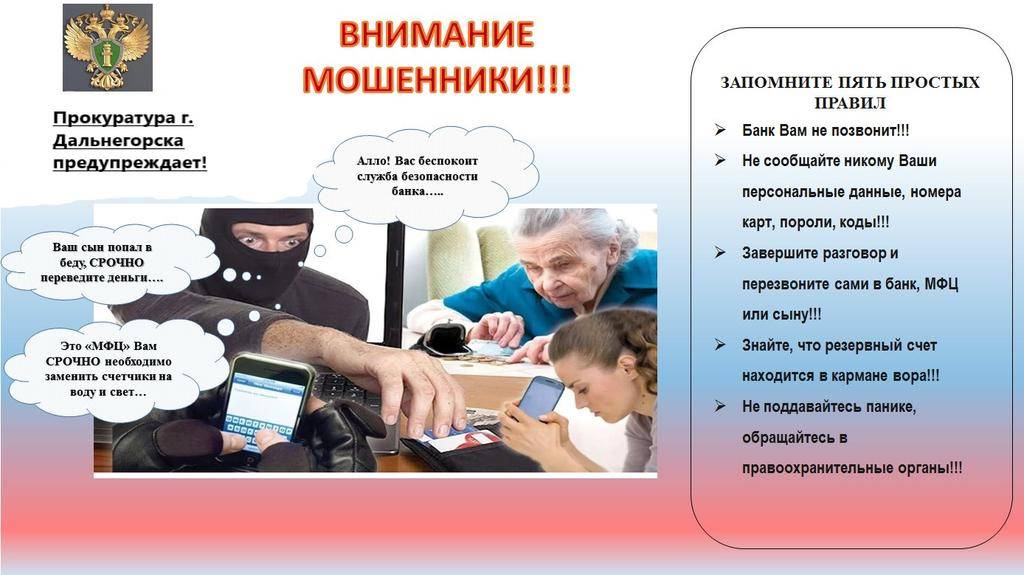

Также в течение нескольких лет жителям Алтайского края звонят мошенники,которые говорят,что родственник якобы попал в ДТП и для решения вопроса нужно отправить деньги. Часто преступники представляются следователями,а суммы для перевода достигают 500 тыс. рублей. Иногда средства забирают таксисты,которые не знают,что помогают злоумышленникам.

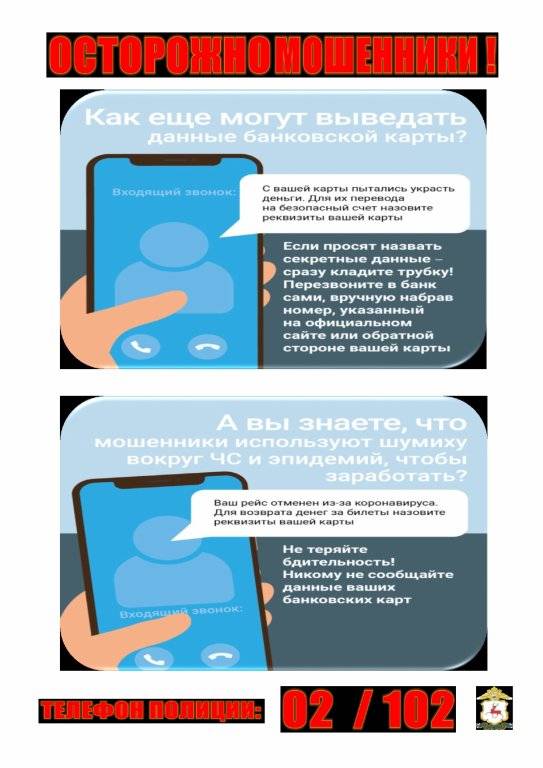

Кроме того,жителям региона звонят преступники,которые называют себя сотрудниками безопасности банка и для защиты карты просят назвать данные.

Кредит без отказа,платежи без задержки

Также часто страдают люди,пытающиеся оформить кредит в интернете. Предоставив данные и получив одобрение,доверчивые жители региона оплачивают услуги курьера,но так и не получают обещанных денег.

Жертвами преступников становятся люди различных возрастов. Чаще всего пенсионеров обманывают,обещая вернуть компенсацию за приобретенные БАДы,а молодежь теряет деньги,совершая покупки в интернете.

Участники пресс-конференции сообщили,что иногда на уловки злоумышленников попадаются сотрудники банков и даже полицейские,которые только начинают работать в органах. Однако это случается редко.

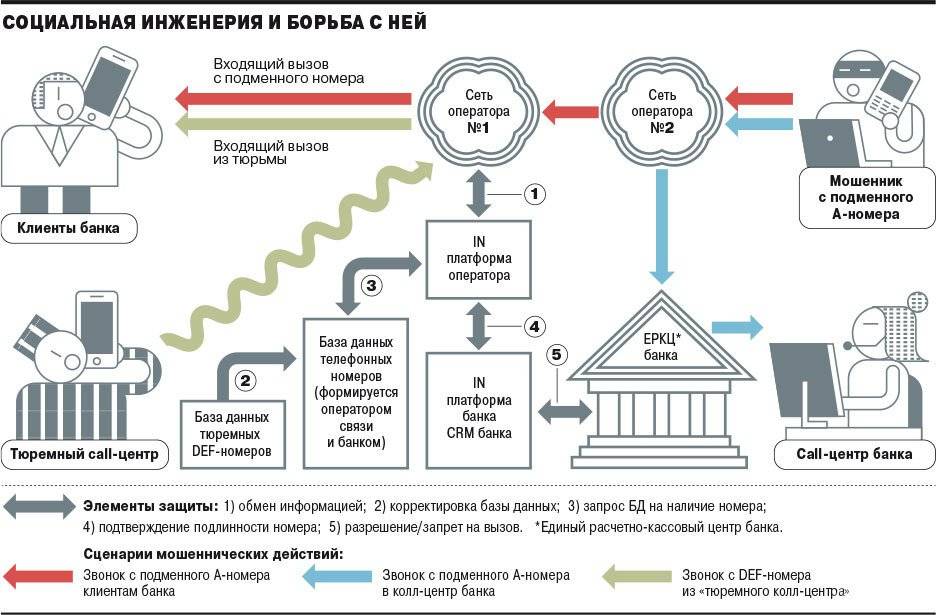

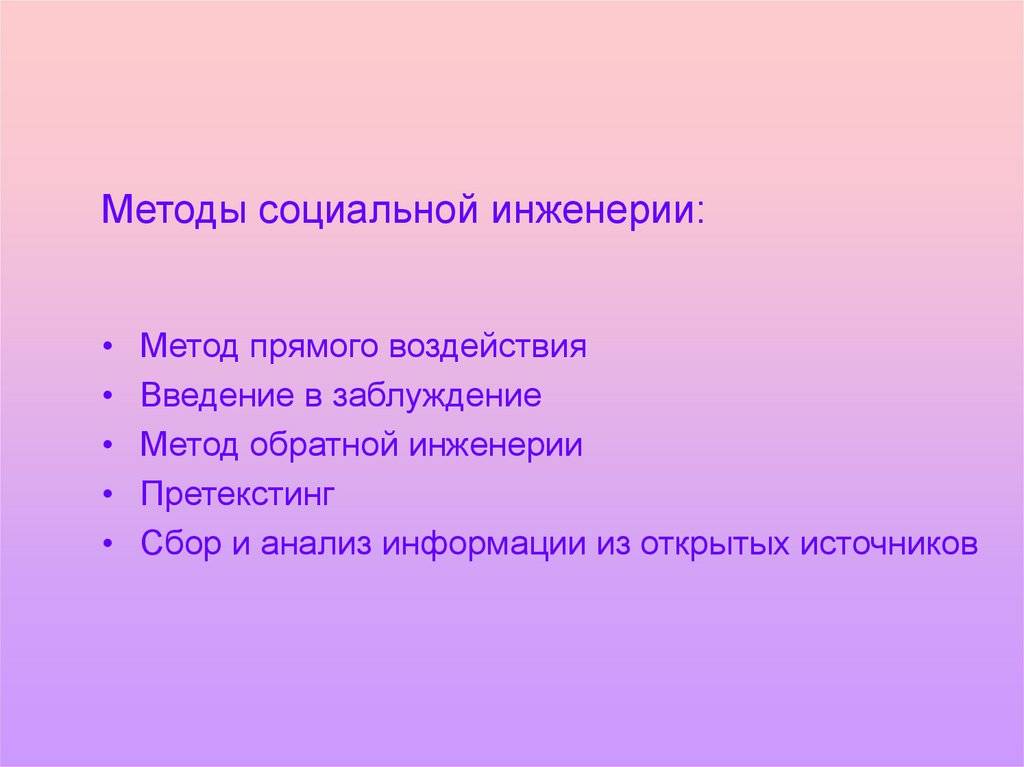

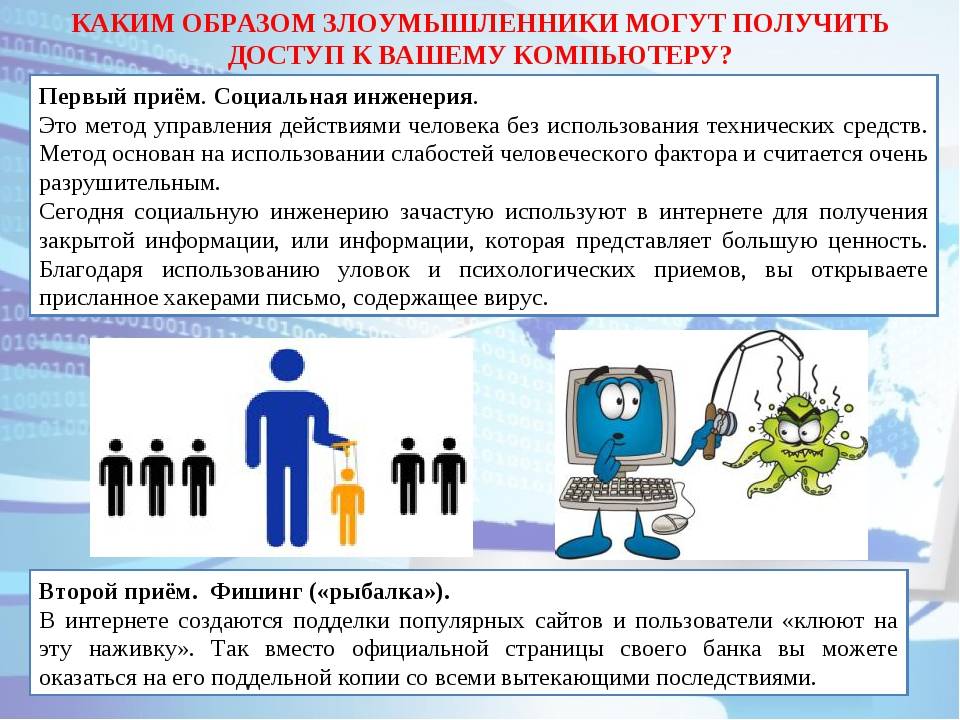

Социальная инженерия

По мнению начальника отдела по противодействию мошенничеству Центра прикладных систем безопасности компании «Инфосистемы Джет» Алексея Сизова, самым популярным способом хищения в 2021 году по-прежнему останется социальная инженерия. Это методы обмана и введения клиентов в заблуждение с целью кражи денежных средств.

По данным ЦБ, за первое полугодие 2020 года доля социнженерии в общем числе атак на банковских клиентов составила 83,8%. По оценкам Сбербанка, с начала 2020 года мошенники позвонили клиентам около 15 млн раз. В сутки число мошеннических звонков в России достигает 100 тыс.

Способ обмана: обычно мошенники звонят потенциальным жертвам под видом банковских сотрудников, представителей иных финансовых организаций или правоохранительных органов. Они сообщают о том, по карте якобы совершена подозрительная операция. Для «предотвращения операции и сохранения средств» мошенники выманивают данные карты, убеждают жертву перевести деньги на «безопасный счет» или установить специальное приложение для «усиленной защиты телефона», которым на самом деле оказывается программа удаленного доступа к телефону. Для убедительности мошенники могут звонить с подменных номеров структур и использовать персональные данные клиентов, которые можно найти в теневом сегменте интернета.

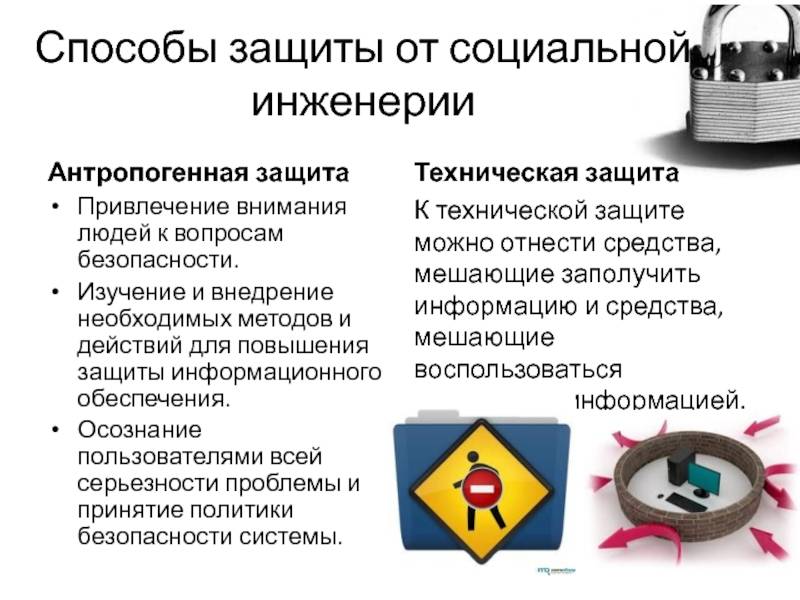

Как защититься:

- положить трубку и перезвонить в банк по официальному номеру, указанному на банковской карте или сайте кредитной организации;

- никому и ни при каких условиях не сообщать данные банковской карты, код из СМС — сотрудники банка такие данные не запрашивают;

- нельзя устанавливать на смартфон приложения по просьбе «сотрудников банков»;

- написать заявление в отделении оператора сотовой связи о том, что вы запрещаете перевыпускать вашу сим-карту по доверенности без вашего личного присутствия.

Социальная инженерия как уровень социологического знания

Но социальной инженерией пользуются, конечно, не только мошенники. Само это понятие гораздо шире, нежели можно рассказать в рамках заметки. Методы, используемые в социальной инженерии, действуют везде, где есть информация, то есть и в офлайне. Интересными уловками пользуются сотрудники правоохранительных органов, торговцы, журналисты и просто халявщики.

Например, полицейские – истинные мастера социальной инженерии, они ей пользуются, когда закон мешает получению информации. “Мы вас ни в чем не обвиняем, просто расскажите честно, как все было” – это наиболее распространенный обход 51 статьи Конституции РФ.

Ну и, конечно, социальная инженерия – это хлеб рекламщиков, хотя уже появились более серьезные направления вроде нейромаркетинга, но классика всегда в моде. Тут в качестве приемов используется повторное, многократное проговаривание информации о товаре, отсылки к “авторитетным” или “экспертным” мнениям, эксплуатация стереотипных образов.

СМИ тоже не стесняются и являются кладезью различных техник социальной инженерии. Посмотрите программу любого пропагандиста или просто новости, реалити-шоу.

Даже не придется особо напрягаться, чтобы увидеть настоящее навязывание определенных мыслей, ложные причинно-следственные связи, манипуляции чувствами, подмену понятий.

У вас, уважаемый читатель, может сложится мнение, что социальной инженерией пользуются мошенники, что это язык пропаганды, нечистых на руку торгашей и лохотронщиков. Не стоит делать поспешные выводы и унывать раньше времени, ведь навыки социальной инженерии могут быть полезны и вам.

Например, если вы хотите получить скидку где-либо, просто попросите! Только не забудьте спросить, что для скидки нужно и “напомните” о праве продавца отказать вам. Ну или если захочется куда-то пролезть без очереди, просто назовите рандомную причину – я проверял, работает 🙂

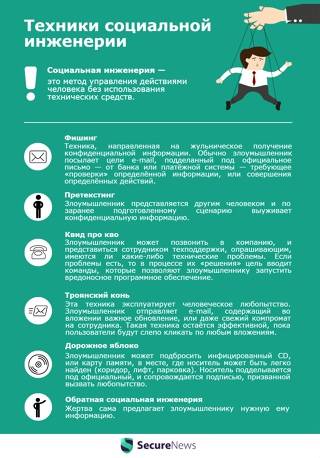

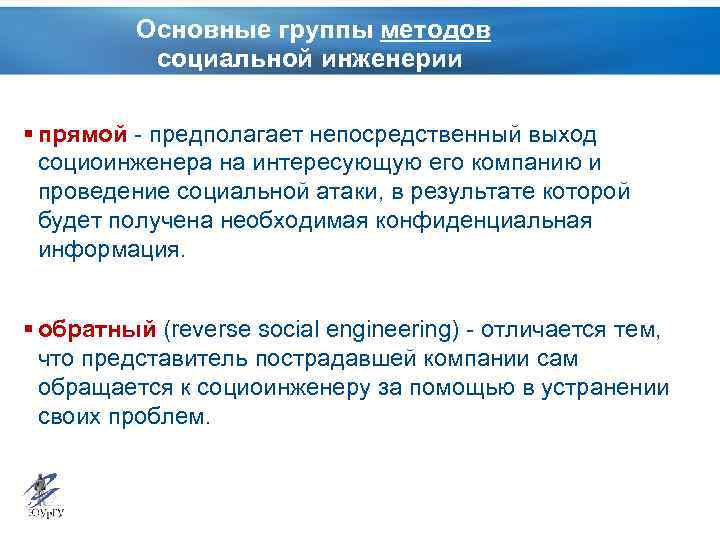

Виды атак с использованием социальной инженерии

Атаки с использованием социальной инженерии бывают разными

Поэтому важно в целом понимать, что такое социальная инженерия и как она работает. Научившись распознавать основной механизм действия, вы сможете гораздо легче вычислять подобные атаки

Ловля «на живца»

Ловец «на живца» оставляет приманку – например, флешку с вирусом. Нашедший из любопытства вставляет ее в свой компьютер, и вирус поражает систему. Существует даже флешка, повреждающая компьютеры, – она заряжается через USB-порт и затем высвобождает мощный заряд через устройство ввода. И стоит такая флешка всего 54 доллара США.

Претекстинг

Злоумышленник использует предлог, чтобы привлечь внимание жертвы и заставить ее сообщить информацию. Например, во время безобидного, казалось бы, интернет-опроса у вас могут попросить данные вашего банковского счета

Или к вам подойдет человек с папкой документов и скажет, что проверяет внутренние системы. Но он может оказаться мошенником, пытающимся похитить у вас ценные данные.

Фишинг

При фишинговой атаке вы получаете письмо или сообщение от кажущегося надежным источника с просьбой предоставить информацию. Хорошо известный пример – письмо якобы от банка, который просит клиентов «подтвердить» конфиденциальную информацию и направляет их на поддельный сайт, где их учетные данные будут зафиксированы. Целевой фишинг – это отправка письма определенному сотруднику якобы от высшего руководства компании, запрашивающего конфиденциальные сведения.

Вишинг и смишинг

Это две разновидности фишинга. Первая подразумевает «голосовой фишинг», то есть телефонное мошенничество. Злоумышленник может притвориться сослуживцем – например, сотрудником IT-отдела, которому нужны ваши учетные данные. Вторая – попытка получить данные посредством SMS-сообщений.

«Ты – мне, я – тебе»

Говорят, честный обмен – не грабеж, но не в этом случае. Многие социальные инженеры убеждают своих жертв в том, что те получат что-то в обмен на данные или доступ к ним. Так работает фальшивый антивирус, предлагающий пользователю устранить угрозу на его компьютере, хотя сам «антивирус» и есть угроза.

Взлом электронной почты и рассылка по контактам

Злоумышленник взламывает почту человека или его учетную запись в социальной сети, получая доступ к его контактам. Теперь от имени жертвы он может сообщить им, что его ограбили, и попросить перечислить ему денег или разослать ссылку на вредоносное ПО или клавиатурный шпион под видом интересного видео.

«Охота» и фарминг

И наконец, несколько более продвинутых методов социальной инженерии. Большинство простых методов, описанных выше, являются формой «охоты». Все просто: проникнуть, захватить информацию и убраться восвояси.

Однако некоторые социальные инженеры налаживают связь с жертвой, чтобы получить больше данных за более длительный период времени. Этот метод известен как фарминг и представляет для злоумышленника повышенный риск разоблачения. Но в случае успеха он также дает гораздо больший «урожай».

Как работает социальная инженерия

В целом, человеческое поведение можно назвать шаблонным. Именно этим пользуются манипуляторы, намеренно создающие ситуации, в которых жертва поведет себя так как нужно им, не отдавая себе в этом отчета. Консультант в сфере информационной безопасности, бывший хакер, автор книг «Искусство обмана», «Искусство вторжения», «Призрак в сети» Кевин Митник пишет, что социальная инженерия (далее СИ) опирается на несколько аспектов человеческой природы: желание быть хорошим, склонность отвечать взаимностью, следовать за большинством, исполнять негласные публичные обязательства, гнаться за дефицитными вещами и доверять авторитету. К тому же, большинство людей инстинктивно доверяют другим, редко подвергая полученную информацию сомнению.

Есть результаты очень показательного опыта: в 1966 году группа исследователей под руководством Чарльза Хофлинга проводила эксперимент, в ходе которого Хофлинг звонил в различные больницы, и, притворяясь врачом, приказывал вколоть заранее выбранному пациенту смертельную дозу лекарства. На другом конце провода медсестра, которая услышала голос незнакомого, но все же врача, слепо следовала указаниям, зная о потенциальном убийстве пациента. Из двадцати двух медсестёр двадцать одна выполнила приказ. Конечно, не до конца — на входе в палату медсестер встречали ассистенты экспериментатора.

Люди издавна использовали социальную инженерию. Даже в Древней Греции ораторы, умевшие разубедить оппонента в его точке зрения и навязать свою, имели особый авторитет и вес в обществе. В работе спецслужб СИ всегда была главным оружием. Умело «прощупывая» человека и атакуя его слабые точки, агенты могут получить доступ к секретной информации, составляющей государственную тайну.

СИ также используется в рекламе, приемом из этой области можно считать повторение информации о товаре. Таким образом, вне зависимости от содержания рекламного ролика или текста, нужная информация «вдалбливается» в голову потребителю, и вероятность того, что в следующий раз он выберет именно этот товар, возрастает в разы. Также используются ссылки на авторитетное мнение («эксперты рекомендуют», «специалисты доверяют», «Николай Басков выбирает»), эксплуатация стереотипов (образ счастливой семьи, с удовольствием уплетающей колбасу Останкинского мясокомбината или некоего успешного бизнесмена средних лет, который рассказывает о преимуществах своего банка) — классические, действенные до сих пор методы.

СМИ очень широко используют СИ в пропагандистских целях, и вот лишь немногие из их уловок:

- Навешивание ярлыков, применение к идеологическому противнику слов, по умолчанию несущих негативный оттенок. Примеры: бандеровцы, хунта, исламисты, фашисты.

- Манипуляции общепринятыми в обществе ценностями: моралью, свободой, демократией, духовностью, патриотизмом.

- Так называемый «туз в рукаве», когда на одних фактах делается акцент, другие же сознательно замалчиваются или преуменьшаются в глазах аудитории.

- Апелляция к стадному инстинкту. Известно, что человек склонен делать выбор в пользу большинства, даже если это противоречит его собственному мнению или даже банальной логике и здравому смыслу. Меньшинство же объявляется отщепенцами и маргиналами.

- Перенос мнения отдельно взятого человека или организации на структуры гораздо большего масштаба. Таким образом никому не известная газетенка США в устах российской прессы превращается в “западные СМИ”.

Все эти приемы закрепляются уже упомянутым выше «вдалбливанием», многократным повторением.

DDOS-атаки

«DDoS-атака (Distributed Denial of Service, распределенная атака типа «отказ в обслуживании». — РБК Тренды) направлена на создание помех или полную остановку работы веб-сайта или любого другого сетевого ресурса», — поясняет Алексей Киселев, менеджер проекта Kaspersky DDoS Protection.

Способы атаки: Для подобных атак обычно используется ботнет, состоящий из зараженных компьютеров или устройств IoT. Сегодня на специализированных форумах злоумышленники предлагают сервис по организации DDoS-атак. Для этого заказчику необходимо указать продолжительность и вид атаки и оплатить «услугу». В 2020 году таким атакам часто подвергались ресурсы государственных организаций, СМИ, правозащитников, образовательных учреждений, компаний, связанных со здравоохранением, финансами и телекоммуникациями. Также злоумышленники использовали DDoS-атаки для вымогательства. «Они рассылают организациям по всему миру письма с требованием выкупа в биткоинах (от 5 BTC до 20 BTC или от 17 млн до 70 млн руб. по текущему курсу), и угрожают мощной и продолжительной DDoS-атакой в случае неуплаты. После этого жертву действительно заваливают мусорным трафиком, чтобы продемонстрировать, что угрозы не пустые», — приводит пример Киселев. Также в последние годы типичными стали «школьные» DDoS-атаки, цель которых — сорвать онлайн-занятия или экзамены, ограничить доступ к дневникам.

Как защититься:

компаниям важно убедиться, что корпоративные веб-сайты и ИТ-ресурсы в состоянии обрабатывать большое количество трафика;

установить специализированное защитное решение от DDoS-атак, которое позволит предотвращать такие инциденты вне зависимости от их сложности, интенсивности и продолжительности.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.